Wat is er gebeurd?

Maandag waarschuwden onderzoekers, voornamelijk Mathy Vanhoef van de KU Leuven, dat ze een kwetsbaarheid in onder meer wpa en wpa2 hebben gevonden. Deze draagt de naam Krack, wat staat voor Key Reinstallation Attack. Vanhoef presenteerde dit jaar op BlackHat al eerder onderzoek naar de handshake in wpa2 en was vorig jaar betrokken bij de ontdekking van de Heist-aanval op https-verbindingen. In eerste instantie waren de details schaars, maar intussen hebben de onderzoekers hun bevindingen gepresenteerd. Het blijkt dat de aanval voornamelijk draadloze clients treft en een risico vormt voor alle moderne wifinetwerken. Voornamelijk voor Linux en het daarop gebaseerde Android vormt de aanval een probleem. In dit artikel bespreekt Tweakers een aantal vragen rond de gepresenteerde aanval.

/i/2001687339.jpeg?f=imagenormal) Airodump-ng scanning, door Christiaan Colen, CC BY-SA 2.0

Airodump-ng scanning, door Christiaan Colen, CC BY-SA 2.0

Wpa2, hoe zat dat ook alweer?

Het wpa2-protocol maakt onderdeel uit van de IEEE 802.11i-standaard en wordt toegepast om draadloze netwerken van beveiliging te voorzien. Wpa staat voor Wi-Fi Protected Access en is in het leven geroepen door de Wi-Fi Alliance om Wired Equivalent Privacy, oftewel wep, te vervangen. Wep werd in 1997 geïntroduceerd en in 2003 kwam wpa ervoor in de plaats omdat bleek dat het algoritme absoluut niet meer geschikt was om draadloze netwerken te beveiligen. In 2006 stelde de Wi-Fi Alliance wpa2 verplicht voor gecertificeerde producten.

Aan de statistieken van Wigle is te zien dat wpa2 halverwege 2010 aan een opmars begon en in de loop van 2012 wep inhaalde als meestgebruikte beveiliging voor wifi-netwerken. Onderzoek van Kaspersky wees vorig jaar uit dat bijna 70 procent van alle onderzochte publieke hotspots was beveiligd met wpa2, terwijl tussenmaatregel wpa en wep gecombineerd op ongeveer tien procent uitkwamen. Het is dus, net als Vanhoef in zijn paper vermeldt, veilig om aan te nemen dat het overgrote deel van de moderne wifinetwerken gebruikmaakt van wpa2. Er is momenteel geen nieuwe standaard beschikbaar, dus met deze versie zullen we het nog even moeten doen.

Was het niet allang bekend dat wpa2 kwetsbaar is?

Nee, er is tot nu toe geen kwetsbaarheid in het protocol zelf vastgesteld. Er zijn wel aanvallen mogelijk die zich richten op andere aspecten, zoals het vastleggen van de handshake en vervolgens offline kraken van een zwak wachtwoord via brute force. Daarnaast zijn er bijvoorbeeld aanvallen die zich op het achterhalen van de wps-pincode richten.

Waar zit het probleem?

Wpa2 maakt gebruik van een zogenaamde 4-way handshake, waarmee een client en een accesspoint authenticatie uitvoeren en een sessiesleutel overeenkomen. Als alles correct verloopt, komt er tijdens de handshake een beveiligde verbinding tot stand. De handshake wordt uitgevoerd zodra een client een poging doet om met een draadloos netwerk verbinding te maken. Tijdens het proces installeert de client een sessiesleutel, waarmee hij gegevens versleutelt. Dit gebeurt zodra hij het derde bericht van de 4-way handshake heeft ontvangen.

Normaal gesproken verstuurt de client dan een bericht dat dit is gebeurd. Als het toegangspunt dit bericht niet ontvangt, verstuurt hij het derde bericht opnieuw waarop de client dezelfde sleutel nog een keer installeert. Vanhoef maakt hiervan gebruik om zijn aanval uit te voeren, door het derde bericht op te vangen en steeds opnieuw te verzenden. Hierdoor installeert de client steeds de nieuwe sleutel en wordt het gebruikte pakketnummer steeds opnieuw gebruikt. Dit geeft de aanvaller vervolgens de mogelijkheid pakketten te ontsleutelen of te vervalsen.

In de paper zegt Vanhoef dat de kwetsbaarheid aanwezig is, hoewel de protocollen voor de handshake en encryptie formele analyse van derde partijen hebben doorstaan en 'veilig' zijn bevonden. Dit lijkt tegenstrijdig, maar dat hoeft het niet te zijn. Cryptograaf Matthew Green zet in een blogpost uiteen dat het volgens hem misging doordat de handshake en de encryptie los van elkaar werden onderzocht en niemand keek naar de onderlinge verbinding.

Wat kan een aanvaller precies?

Dat is afhankelijk van de gebruikte encryptie. Kort gezegd stelt de methode een aanvaller in staat gegevens tussen de client en het accesspoint te ontsleutelen en in bepaalde gevallen te vervalsen. Dat eerste houdt in dat internetverkeer inzichtelijk is als de client gebruikmaakt van een onbeveiligde verbinding, bijvoorbeeld via http. Verstuurt een gebruiker bijvoorbeeld wachtwoorden, cookies of andere gevoelige gegevens via deze verbinding, dan zijn die door de aanvaller in te zien.

Dat is afhankelijk van de gebruikte encryptie. Kort gezegd stelt de methode een aanvaller in staat gegevens tussen de client en het accesspoint te ontsleutelen en in bepaalde gevallen te vervalsen. Dat eerste houdt in dat internetverkeer inzichtelijk is als de client gebruikmaakt van een onbeveiligde verbinding, bijvoorbeeld via http. Verstuurt een gebruiker bijvoorbeeld wachtwoorden, cookies of andere gevoelige gegevens via deze verbinding, dan zijn die door de aanvaller in te zien.

Dat wordt een stuk lastiger, maar niet onmogelijk, als de gebruiker een site met https bezoekt of een vpn gebruikt. In dat geval is de inhoud van het netwerkverkeer alsnog versleuteld en door de aanvaller niet in te zien. Er bestaan scenario's dat dit dan ook een risico oplevert, maar voor de normale gebruiker spelen deze niet snel. Door kwaadaardige code te injecteren, kan een aanvaller bijvoorbeeld malware uitvoeren op een apparaat. Om de aanval uit te voeren, moet een kwaadwillende zich wel in de buurt van zijn doelwit bevinden om in een man-in-the-middle-positie terecht te kunnen komen. Daarvoor lijkt niet veel meer nodig dan een laptop en een geschikt wifi-adapter.

Welke apparaten zijn getroffen?

De aanval richt zich voornamelijk op de communicatie tussen een client, bijvoorbeeld een computer of telefoon, en een accesspoint, oftewel een router. Volgens Vanhoef zijn iOS en Windows 7 en 10 niet vatbaar voor de aanval op de 4-way handshake, maar bijvoorbeeld macOS Sierra 10.12 wel.

De aanval richt zich voornamelijk op de communicatie tussen een client, bijvoorbeeld een computer of telefoon, en een accesspoint, oftewel een router. Volgens Vanhoef zijn iOS en Windows 7 en 10 niet vatbaar voor de aanval op de 4-way handshake, maar bijvoorbeeld macOS Sierra 10.12 wel.

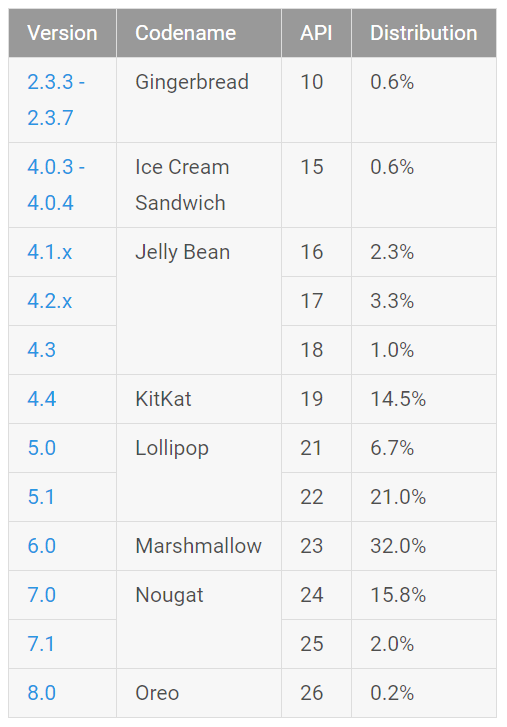

In het bijzonder zijn Linux- en Android-apparaten getroffen die gebruikmaken van versie 2.4 en 2.5 van wpa_supplicant, een populaire wificlient. Zo zijn Android-toestellen vanaf versie 6.0 kwetsbaar voor de aanval, die er in het geval van deze apparaten voor zorgt dat de encryptiesleutel bestaat uit alleen maar nullen. Hierdoor is deze eenvoudig te voorspellen, wat tot gevolg heeft dat bijvoorbeeld netwerkverkeer is af te luisteren. Ook hier geldt weer dat het gebruik van https of een vpn het netwerkverkeer alsnog beveiligt. Volgens de laatste Google-statistieken heeft 40 procent van de Android-toestellen versie 6.0 of hoger.

Ok, en wat nu?

Vanhoef adviseert thuisgebruikers om hun clients te patchen, dus hun telefoons en computers. Daarom is het nu wachten tot fabrikanten deze beschikbaar stellen. Momenteel zijn die er nog niet voor onder meer Android. Microsoft zegt tegen Forbes dat het inmiddels een patch heeft uitgebracht. Het is niet aangeraden om in de tussentijd wep in plaats van wpa of wpa2 te gaan gebruiken, deze variant is allang niet meer veilig. De gevolgen zijn afhankelijk van het risicoprofiel van personen of ondernemingen. Te denken is aan een draadloos netwerk van een bedrijf dat gebruikt wordt om gevoelige gegevens uit te wisselen. Gebruik van https, een vertrouwd vpn of andere encryptie is altijd aan te raden. Beveiligingsonderzoeker Rik van Duijn, van het Nederlandse DearBytes, zegt tegen Tweakers: "De aanval is wel uitvoerbaar en laat afluisteren van netwerkverkeer toe, vergelijk het met een open wifinetwerk. Zolang je goede encryptie gebruikt, lijkt de impact voor particulieren beperkt." Het NCSC blijft wpa2 met aes-ccmp aanraden na de onthullingen. Er is nog geen exploit gepubliceerd.

/i/2001687083.png?f=imagenormal) Bron: Cert.org

Bron: Cert.org

:strip_exif()/i/2001687261.jpeg?f=fpa)

/i/1360339632.png?f=fpa)

:strip_exif()/i/1185182814.gif?f=fpa)

/i/1252847274.png?f=fpa)